ANALYSE DE VULNÉRABILITÉ

Découvrez, analysez et atténuez les failles de sécurité et les vulnérabilités grâce à notre scanner de vulnérabilité basé sur le cloud.

L’analyse des vulnérabilités vous permet d’adopter une approche proactive pour combler les lacunes et maintenir un niveau élevé de sécurité pour vos données, vos systèmes, vos employés et vos clients.

Les violations de données sont souvent le résultat d’équipements matériels ou logiciels obsolètes, de vulnérabilités non corrigées, de sorte que l’identification et la correction de ces lacunes de sécurité éliminent ce vecteur d’attaque.

Analyse continue des risques

En utilisant notre solution d’analyse des risques permanente basée sur le cloud computing, vous obtenez une vue d’ensemble de la sécurité de votre organisation. Si un changement est détecté dans votre environnement, vous en êtes immédiatement informé.

Online Vulnerability Scanner Caractéristiques :

- Solution basée sur le cloud avec la possibilité de déployer rapidement des scanners supplémentaires au sein de votre infrastructure.

- Solution de pointe en matière de scannage : Analysez plus de technologies et découvrez plus de vulnérabilités que les solutions concurrentes.

- Une solution rentable : Adaptée à la taille et au budget de votre entreprise

- Identifie les vulnérabilités qui nécessitent une attention particulière grâce à une analyse précise et rapide, et hiérarchise les alertes en fonction de la valeur commerciale des actifs.

- Bénéficiez des résultats de l’équipe de recherche Zero Day. Obtenir un accès immédiat aux plugins pour analyser les nouvelles vulnérabilités

Gestion des informations et des événements de sécurité (SIEM)

Une solution SIEM aide les organisations à surveiller les menaces dans l’ensemble de leur environnement informatique en temps réel, ce qui permet de détecter rapidement les violations de données et les attaques ciblées.

Les organisations informatiques modernes sont toutes équipées d’un gestionnaire d’événements de journal. Mais à mesure que le nombre d’actifs informatiques augmente, il devient de plus en plus difficile de lire à travers le bruit et d’identifier les modèles qui peuvent indiquer qu’une attaque est en cours sur votre réseau.

Une solution SIEM ingère un grand volume de données en quelques secondes et aide les organisations à identifier les comportements inhabituels, offrant ainsi une protection en temps réel aux entreprises.

SIEM Caractéristiques principales :

- Surveillance continue des événements, des conditions et des indicateurs clés de performance (ICP) critiques.

- Les rapports peuvent être créés en temps réel, programmés pour être exécutés à n’importe quel intervalle et utilisés dans vos tableaux de bord.

- Utilisation complète des données métriques pour améliorer les performances de recherche et réduire les coûts de stockage des données.

- Analyses d’apprentissage automatique préconstruites pour les cas d’utilisation identifiés

- Maximiser la flexibilité de la gestion des données tout en maintenant les performances de recherche

- Mécanisme basé sur des règles qui vous permet de réserver des ressources système (par exemple, CPU et mémoire) pour les charges de travail d’ingestion et de recherche.

- Intégration SAML pour l’authentification unique via les fournisseurs d’identité les plus populaires

-

Certification industrielle, confiance des clients(ISO 27001, SOC 2 Type 2, GDPR, PCI DSS, HIPAA, FedRAMP)

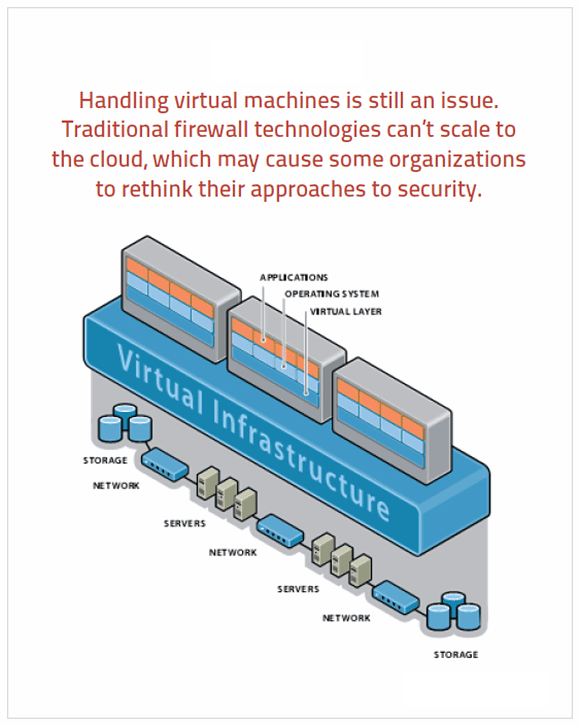

Pare-feu nouvelle génération géré (NGFW)

Les pare-feu de nouvelle génération offrent une sécurité d’entreprise de premier ordre pour toute organisation, quelle que soit son échelle, avec une visibilité globale et une protection contre les menaces en temps réel. Les organisations peuvent intégrer la sécurité en profondeur dans l’architecture informatique hybride et construire des réseaux axés sur la sécurité.

Le pare-feu géré dans le nuage de GDMS permet aux organisations de déployer des pare-feu de périmètre en quelques minutes pour protéger leur environnement informatique dans le nuage ou sur site.

Caractéristiques principales de la NGFW

Scanner de sécurité des applications Web

Même la meilleure application web, développée par les développeurs les plus soucieux de la sécurité, présentera des risques de sécurité. C’est tout simplement inévitable.

L’objectif principal du développeur est de traduire les besoins de l’entreprise en fonctionnalités, la sécurité venant toujours en second.

Lorsque de nouvelles fonctionnalités sont conçues et déployées en production, il n’est pas surprenant de trouver des vulnérabilités critiques dans le code de l’application.

Il est essentiel d’effectuer un contrôle de sécurité continu pour garantir que votre application web n’expose pas de données sensibles.

Caractéristiques principales du Web Application Security Scanner

- Parcourt toutes les pages Web, y compris celles construites en HTML5 et JavaScript.

- Agit comme un scanner de vulnérabilité Java en examinant les applications web construites avec des frameworks populaires, y compris les frameworks Java.

- Inspecter le code source d’une application web en cours d’exécution.

- Reproduit les actions de l’utilisateur pour exécuter des scripts comme dans un navigateur.

- L’enregistreur de séquences de connexion vous permet de numériser automatiquement les pages protégées par un mot de passe.

- Découvrir les vulnérabilités critiques telles que l’injection SQL et l’injection de commandes

- Identifie les vulnérabilités TLS/SSL, les vulnérabilités des serveurs web et autres configurations erronées.

- Effectue une analyse de la sécurité de WordPress afin d’identifier les vulnérabilités de ce dernier.

- S’intègre aux pare-feu d’applications web et crée automatiquement des règles de protection

- Intégration avec les gestionnaires de problèmes tels que Atlassian Jira, GitHub, GitLab, Microsoft TFS, Bugzilla et Mantis.

Surveillance de la sécurité des risques

Le temps est une denrée précieuse en matière de cybersécurité. Grâce à notre solution de surveillance du risque numérique, vous pouvez automatiser votre gestion du risque numérique et recevoir des informations sur tout changement significatif de votre posture de sécurité lié au Dark Web, aux violations de données, aux informations d’identification compromises, aux infections de réseau et à d’autres incidents de sécurité.

Principales caractéristiques de la surveillance numérique des risques

- Évaluation approfondie des risques dans l’ensemble de l’écosystème de l’entreprise.

- Surveillez les empreintes numériques de toute taille à grande échelle.

- Permettre de manière proactive des actions stratégiques pour améliorer la sécurité.

- Identifiez les zones à faible, moyen et haut risque pour la gestion de votre infrastructure, des ressources du réseau et des autres actifs de l’entreprise.

- Solution SaaS déployée en quelques minutes, recevez des informations instantanées sur votre posture de sécurité.